可以說,網絡安全是所有行業的共同問題。但是,工業控制系統(ICS)網絡安全狀況如何?我們為什么應該對其多加關注呢?

ICS監視和控制著制造、運輸、能源、油氣和化工行業最為關鍵的工業和物理基礎設施過程。如果這些工控設備被黑,常規服務可能會中斷,專有數據可能會遺失,重大損害可能會發生。

底線是:我們所有人,消費者、公司、政府、組織機構,都應該關心ICS安全態勢。

基于ICS的企業,安全態勢如何?

很多原因讓我們難以準確把握關鍵ICS基礎設施的安全態勢。公開披露并不是硬性要求。事實上,美國基于ICS的企業并不需要遵守《2015美國數據泄露披露法案》,不用知會消費者個人信息泄露情況。

用以驅動更好安全的強制性合規也只是最小限度的。不過,例外也是確實存在的,比如北美能源產業的北美電力可靠性委員會(NERC).

以下是ICS環境的新興標準,可以提供一些安全指南:

ANSI/ISA- 62443-3-2——ICS環境專用安全標準, 聚焦網絡分段和環境隔離;

NIST SP800-82r2,ICS安全指南——用于ICS/SCADA系統,2015年2月發布。

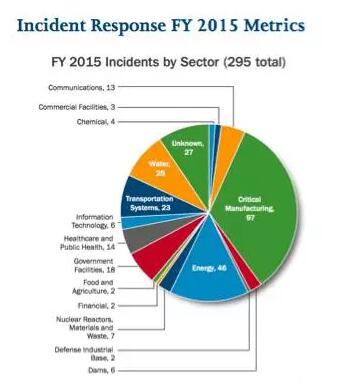

多份研究揭示了ICS安全情況的糟糕程度。美國國土安全部工業控制系統網絡應急響應小組(ICS-CERT)提供周期性的事件報告更新,我們就從這里開始。ICS-CERT的《2015事件響應統計》顯示,美國2015年共報告了295起涉及關鍵基礎設施的事件,而2014年ICS-CERT調查的事件數量僅有245起。大多數安全事件影響到了制造業和能源業。

毫不令人意外地,魚叉式網絡釣魚戰術是被提到最多的常見攻擊手法。某廠商的調查研究也得出了相同的結論。網絡釣魚是人本身的問題,所以,每個人都需要懂點兒網絡安全。

這份研究有助于對ICS安全狀況有所了解,但烏克蘭遭網絡攻擊致大面積斷電事件才是對ICS環境的一記警鐘。

運營技術?信息技術?綜合起來才是好技術

很多公司中,ICS環境的日常功能是由運營技術部(OT)管理的,但網絡安全卻是由信息技術(IT)負責。為應對未來的威脅,我們需要將這兩種不同類型的技術融合起來。

由于越來越多的ICS設備使用網絡連接以提高自動化程度和運行效率,IT與OT 的融合便顯得十分關鍵。為解決聯網帶來的威脅,一些公司采用物理隔離ICS系統的方式,但即便如此,大多數ICS設備也不是完全斷開或從網絡中分離的。比如說,測試連接,或接入互聯網的WiFi是有可能存在的。

另一個考慮是,很多ICS設備運行的是遺留操作系統,沒有升級,也就更容易留有漏洞。總的來說,OT通常不會升級,因為升級可能會中斷服務,影響正常運行時間,而IT部門的很大一部分工作,卻是升級系統以改善功能、性能和最小化風險。這一根本性差異需要彌合。

很多人都在談論保護我們關鍵的基礎設施。在這里,我們可以引用國際數據咨詢公司(IDC)信息安全研究經理羅伯特·韋斯特維爾特的話:

有分析師預測,到2020年,IT安全將是ICS環境中25%的物理安全事件發生的原因。有些人或許會問為什么。答案很簡單:很多ICS設備連入互聯網和IT網絡,但大多數公司并沒有能保護ICS設備的安全專業人士。這讓IT安全成為了事件的焦點。

該做什么?

以上討論真夠前景黯淡的。那么,我們該做些什么呢?

基本的安全工作應該包括監視關鍵ICS資產,方法是:

在可能的地方部署反惡意軟件和事件檢測

部署應用白名單,防止非授權應用運行

部署安全配置,防止非授權修改

在可能的地方部署漏洞管理,最少化已知漏洞

在所有ICS設備上屏蔽USB,避免物理攻擊

用防火墻/IPS將業務網和ICS網絡分段

還有些業界資源也是可以利用的。比如說,美國國土安全部、國家網絡安全和通信集成中心(NCCIC)、國家安全局(NSA),就聯合發布了題為《七步有效保護工業控制系統》的文章,旨在提供可操作的步驟供企業用以防護他們的關鍵基礎設施。

ICS-CERT提供一系列的支持,比如培訓、現場評估,定期發布的指南和評估工具等。尤其是它的網絡安全評估工具(CSET),是一款能指導資產所有者和運營者,根據公認的政府和行業標準與建議,逐步分析自身ICS和IT網絡安全的獨立軟件工具。CSET提供一種有體系的、遵守規則的、可重復的方法來評估一個組織的安全態勢。

此外,工業自動化配置合規管理器(CCM)這種工具也對ICS環境安全的保護提供支持,它能讓用戶簡單地添加有效安全監視與評估。CCM的運行不需要接觸ICS或SCADA設備,沒有運營可用性風險,也無需復雜的部署。

戰爭總是意味著人類安全風險,而工控安全是一場我們決不能輸的網絡戰。